PCI - 단가가 높음

- 미리 설치되어 있어야 하는 단점

FireWire - DMA(직접 메모리 접근) 사용

hardware memory dump 장/단점

-> 무결성이 깨지기 쉬움

BSOD(blue screen of death)

-----------

software memory dump

-> 추가 장치 필요 없음

-> 안정적

DD(disk dump)

- unix용 도구 (windows도 존재, windd)

-> 하드웨어를 이미지뜨는 개념

-> 사용자가 접근 가능한 모든 data를 byte 혹은 block단위로 복사

KntDD

win32(64)dd & dumpit

FTK imager

OSForensic

RedLine -> 제일 나음

crash dump

-> 순수성이 높다

full memory dump -> 유용한 정보 많음

small memory dump -> crash 발생 원인만 본다 -> 볼 필요 없음

cold boot

-> 말그대로 얼려서 다른 컴퓨터로 옮기면 메모리가 보존되는 효과 -> 1회성이라 안 씀

물리적 메모리, 가상적 메모리

volatility

memoryze

HBGary Responder

volatility 주요 명령어

pstree

-> 부모자식 관계 확인하여 악성코드 여부 확인 가능

dlllist

-> dll injection 여부 -> virus total

-> anubis -> 시간이 좀 오래걸림, 영어

getsids

memdump

connections

-> 네트워크 상태 확인

hivelist

-> 레지스트리 값

lsadump

malfind

execdump -> 실행파일로 검출이 가능

---------------

프로세스 목록

vol.py -f [image] --profile=[profile] pslist

vol.py -f [image] --profile=[profile] psscan

vol.py -f [image] --profile=[profile] psxview

vol.py -f [image] --profile=[profile] pstree

프로세스관련정보

vol.py -f [image] --profile=[profile] dlllist

vol.py -f [image] --profile=[profile] vadinfo

vol.py -f [image] --profile=[profile] handles

vol.py -f [image] --profile=[profile] privs

vol.py -f [image] --profile=[profile] threads

PE관련 정보 추출

vol.py -f [image] --profile=[profile] -D [dir] moddump

vol.py -f [image] --profile=[profile] -D [dir] procexedump

vol.py -f [image] --profile=[profile] -D [dir] procssdump

vol.py -f [image] --profile=[profile] -D [dir] procmemdump

vol.py -f [image] --profile=[profile] -D [dir] dlldump

인젝션코드확인

vol.py -f [image] --profile=[profile] -D [dir] malfind

vol.py -f [image] --profile=[profile] dlmosules

vol.py -f [image] --profile=[profile] impscan

네트워크관련정보

vol.py -f [image] --profile=[XP/2003 profile] connections

vol.py -f [image] --profile=[XP/2003 profile] sockets

vol.py -f [image] --profile=[XP/2003 profile] connscan

vol.py -f [image] --profile=[Vista/2008/7 profile] netscan

레지스트리관련

vol.py -f [image] --profile=[profile] hivelist

vol.py -f [image] --profile=[profile] printkey

vol.py -f [image] --profile=[profile] userassist

vol.py -f [image] --profile=[profile] shellbags

vol.py -f [image] --profile=[profile] shimcache

CheatSheet_v2.4.pdf

CheatSheet_v2.4.pdf mbsa.txt

mbsa.txt MBSASetup-x64-EN.msi

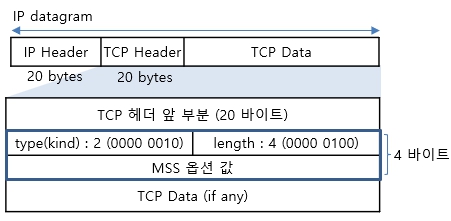

MBSASetup-x64-EN.msi ㅇ 옵션 길이 : 총 32

ㅇ 옵션 길이 : 총 32